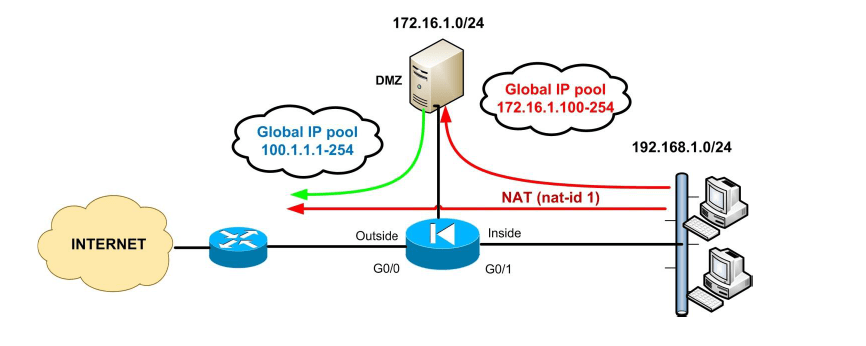

Настройка Cisco ASA. Урок 2.3. Динамическая трансляция NAT с тремя интерфейсами

Версии Cisco ASA до 8.3.

ciscoasa(config)# nat (inside) 1 192.168.1.0 255.255.255.0 {Inside Subnet}

ciscoasa(config)# nat (DMZ) 1 172.16.1.0 255.255.255.0 {DMZ Subnet}

ciscoasa(config)# global (outside) 1 100.1.1.1-100.1.1.254 netmask 255.255.255.0

ciscoasa(config)# global (DMZ) 1 172.16.1.100-172.16.1.254 netmask 255.255.255.0

В приведенном выше сценарии предположим, что «внутренний» интерфейс имеет уровень безопасности 100, интерфейс «DMZ» имеет уровень безопасности 50, а «внешний» интерфейс имеет уровень безопасности 0. Это означает, что «внутренние» хосты могут инициировать соединения с интерфейсами более низкого уровня безопасности. (т. е. как «DMZ», так и «outside»). Кроме того, эти уровни безопасности позволяют хостам на интерфейсе DMZ инициировать подключения к внешнему интерфейсу.

Поскольку оба сопоставленных пула (глобальные команды) и команда nat (inside) используют один и тот же nat-id, равный 1, адреса для хостов во внутренней сети (192.168.1.0/24) могут быть преобразованы в адреса в любом сопоставленном пуле, в зависимости от направления движения. Следовательно, когда узлы внутреннего интерфейса обращаются к узлам в DMZ, команда global (DMZ) вызывает преобразование их исходных адресов в адреса в диапазоне 172.16.1.100 – 172.16.1.254. Точно так же, когда внутренние узлы обращаются к узлам снаружи, команда global (outside) вызовет преобразование их исходных адресов в диапазон 100.1.1.1 – 100.1.1.254.

Более того, приведенная выше конфигурация также позволяет хостам в DMZ использовать NAT при доступе к внешним хостам. nat(DMZ) вместе с командой global (outside) приведет к тому, что исходные адреса хостов DMZ (172.16.1.0/24) будут преобразованы во внешний диапазон 100.1.1.1 – 100.1.1.254.

Мониторинг трансляции NAT.

Команда «ciscoasa # show xlate» отображает содержимое таблицы трансляции NAT.

Например Global 100.1.1.10 Local 192.168.1.10

Приведенные выше выходные данные показывают, что частному локальному адресу 192.168.1.10 назначен адрес глобального пула 100.1.1.10.

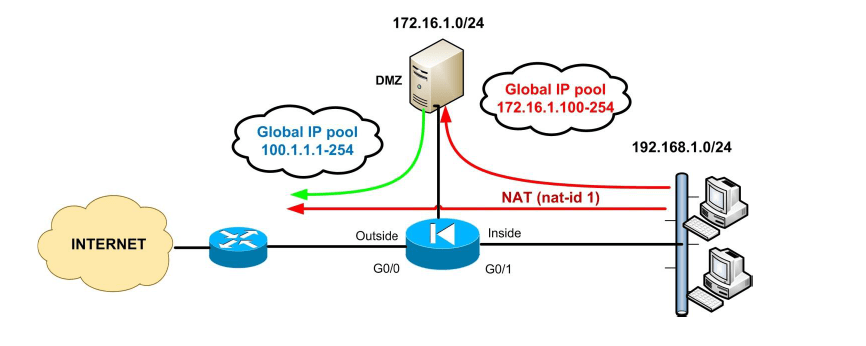

Cisco ASA версии 8.3 и новее.

Для версии 8.3 и более поздних этот сценарий становится более сложным в настройке. У нас есть три сетевых зоны межсетевого экрана. Inside, DMZ и Outside. Трафик изнутри, идущий в сеть DMZ, должен быть преобразован в сопоставленный пул IP-адресов 172.16.1.100-254, а трафик изнутри, идущий на внешний, должен быть преобразован в сопоставленный пул IP-адресов 100.1.1.1-254. Кроме того, трафик из DMZ, идущий во внешний, также должен быть преобразован во внешний пул сопоставленных IP-адресов 100.1.1.1-254.

Давайте сначала создадим два сетевых объекта для двух сопоставленных пулов IP.

ciscoasa(config)# object network mapped_IP_pool_1 {Создайте объект адресов Mapped 1 }

ciscoasa(config-network-object)# range 172.16.1.100 172.16.1.254 {DMZ IP pool 1}

ciscoasa(config)# object network mapped_IP_pool_2 {Создайте объект адресов Mapped 2}

ciscoasa(config-network-object)# range 100.1.1.1 100.1.1.254 {Outside IP pool 2}

Затем создайте сетевые объекты для реальных IP-адресов. Нам нужно будет создать разные объекты для трех потоков трафика (inside_to_dmz, inside_to_outside, dmz_to_outside).

ciscoasa(config)# object network inside_to_dmz {преобразование при переходе из inside в DMZ}

ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (inside,dmz) dynamic mapped_IP_pool_1

ciscoasa(config)# object network inside_to_outside {преобразование при переходе из внутренней сети во внешнюю}

ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (inside,outside) dynamic mapped_IP_pool_2

ciscoasa(config)# object network dmz_to_outside {преобразование при переходе из dmz во внешнюю}

ciscoasa(config-network-object)# subnet 172.16.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (dmz,outside) dynamic mapped_IP_pool_2