В прошлых уроках мы описали механизм безопасности трансляции сетевых адресов (NAT), который является одним из двух основных элементов, которые необходимо настроить администратору для обеспечения связи через межсетевой экран. Вторым важным элементом, необходимым для обеспечения связи потоков трафика, является механизм контроля доступа, также называемый списком контроля доступа (ACL).

Обзор ACL

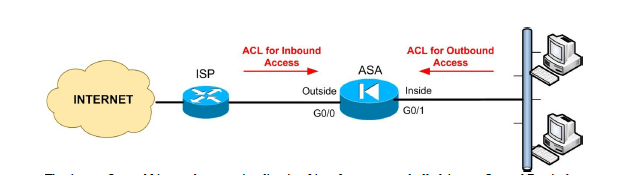

Список управления доступом, как следует из названия, представляет собой список операторов (называемых записями управления доступом), которые разрешают или запрещают трафик от источника к месту назначения. После настройки ACL он применяется к интерфейсу с помощью команды «access-group». Если к интерфейсу не применяется ACL, трафик исходящего доступа (изнутри наружу) разрешен по умолчанию, а трафик входящего доступа (извне внутрь) запрещен по умолчанию. ACL может применяться (с помощью команды access-group) как к входящему, так и исходящему направлению трафика по отношению к интерфейсу. Направление ACL «in» контролирует трафик, входящий в интерфейс, а направление «out» ACL контролирует трафик, выходящий из интерфейса. На диаграмме выше оба показанных ACL (для входящего и для исходящего доступа) применяются к внутреннему направлению внешнего и внутреннего интерфейсов соответственно.

Ниже приведены рекомендации по созданию и внедрению списков ACL:

- Для исходящего трафика (от более высокого до более низкого уровней безопасности) аргумент адреса источника запись ACL – это фактический реальный адрес хоста или сети.

- Для входящего трафика (от более низкого до более высокого уровней безопасности) аргумент адреса назначения записи ACL является преобразованным сопоставленным IP-адресом. (Для версий ASA до 8.3)

- В версии ASA 8.3 и позже: всегда используйте реальный IP-адрес в списке доступа при настройке NAT.

- Списки ACL всегда проверяются перед выполнением трансляции на устройстве безопасности.

- ACL, помимо ограничения потока трафика через брандмауэр, они также могут использоваться в качестве механизма выбора трафика для применения некоторых других действий к выбранному трафику, таких как шифрование, перевод, контроль, качество обслуживания и т. д.