Настройка Cisco ASA. Урок 2.5. Настройка динамического PAT – сопоставление разных внутренних подсетей разным адресам PAT.

Сценарий 2: сопоставление разных внутренних подсетей разным адресам PAT

Версии Cisco ASA до 8.3

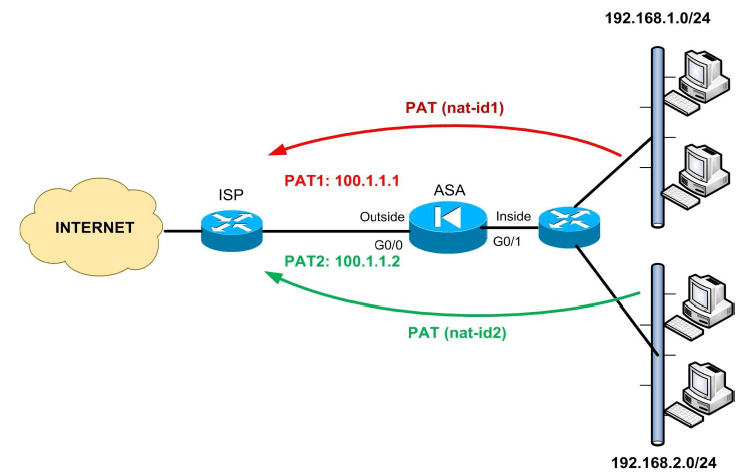

Используя параметр nat-id, мы можем связать две или более пары операторов nat / global, чтобы сопоставить разные подсети внутренней сети с разными адресами PAT, как показано на рисунке ниже:

ciscoasa(config)# nat (inside) 1 192.168.1.0 255.255.255.0

ciscoasa(config)# global (outside) 1 100.1.1.1 netmask 255.255.255.255

ciscoasa(config)# nat (inside) 2 192.168.2.0 255.255.255.0

ciscoasa(config)# global (outside) 2 100.1.1.2 netmask 255.255.255.255

Исходящие соединения из внутренней подсети 192.168.1.0/24 будут исходить из адреса 100.1.1.1, а исходящие соединения из подсети 192.168.2.0/24 будут исходить из адреса 100.1.1.2.

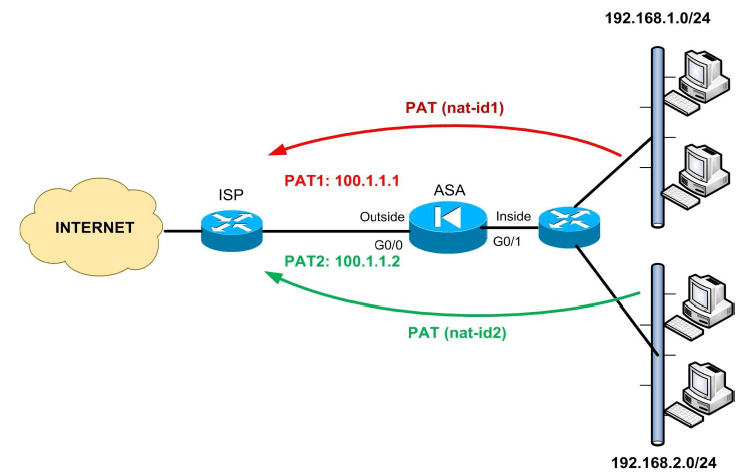

Cisco ASA версии 8.3 и новее

В этом сценарии внутренняя сеть 192.168.1.0/24 будет скрыта за адресом PAT 100.1.1.1, а также внутренняя сеть 192.168.2.0/24 будет скрыта за адресом PAT 100.1.1.2.

ciscoasa(config)# object network internal_lan1

ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (inside,outside) dynamic 100.1.1.1

ciscoasa(config)# object network internal_lan2

ciscoasa(config-network-object)# subnet 192.168.2.0 255.255.255.0

ciscoasa(config-network-object)# nat (inside,outside) dynamic 100.1.1.2

Сценарий 3: сочетание динамического NAT с преобразованием PAT

Мы можем использовать пул внешних общедоступных IP-адресов для динамической трансляции NAT и дополнить этот пул одним адресом PAT на случай, если адреса в глобальном пуле исчерпаны.

Версии Cisco ASA до 8.3

ciscoasa(config)# nat (inside) 1 192.168.1.0 255.255.255.0

ciscoasa(config)# global (outside) 1 100.1.1.100-100.1.1.253 netmask 255.255.255.0

ciscoasa(config)# global (outside) 1 100.1.1.254 netmask 255.255.255.255

Исходящим соединениям из внутренней сети 192.168.1.0/24 назначаются адреса из диапазона от 100.1.1.100 до 100.1.1.253. Если брандмауэр назначает все адреса из своего динамического пула, он перейдет к своему адресу PAT 100.1.1.254.

Cisco ASA версии 8.3 и новее

Сопоставленный пул IP-адресов 100.1.1.100-100.1.1.253 будет использоваться для динамического преобразования NAT внутренней сети 192.168.1.0/24. Если сопоставленный пул исчерпан, для преобразования будет использоваться единственный адрес PAT 100.1.1.254.

ciscoasa(config)# object network mapped_IP_pool

ciscoasa(config-network-object)# range 100.1.1.100 100.1.1.253

ciscoasa(config)# object network PAT_IP

ciscoasa(config-network-object)# host 100.1.1.254

ciscoasa(config)# object-group network nat_pat

ciscoasa(config-network-object)# network-object object mapped_IP_pool

ciscoasa(config-network-object)# network-object object PAT_IP

ciscoasa(config)# object network internal_lan

ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (inside,outside) dynamic nat_pat

Per-Session PAT и Multi-Session PAT (для ASA 9.x и новее)

В ASA версии 9.x Port Address Translation (PAT) было улучшено двумя типами механизмов PAT: Per-session PAT и Multi-Session PAT.

- Per-Session PAT: этот механизм PAT включен по умолчанию для всего TCP-трафика и UDP-трафика DNS. Per-Session PAT значительно улучшает масштабируемость PAT, потому что в конце каждого сеансового PAT-соединения ASA отправляет сброс и немедленно удаляет преобразование, тем самым разрывая соединение и, следовательно, освобождая ресурсы на устройстве. Для трафика «hit-and-run», такого как HTTP или HTTPS, функция сеанса очень эффективна. Однако для трафика в реальном времени (например, VoIP, H323, SIP и т. Д.) Per-Session PAT не подходит.

Как мы уже говорили выше, сеанс PAT включен по умолчанию. По умолчанию настроены следующие правила PAT:

xlate per-session permit tcp any4 any4

xlate per-session permit tcp any4 any6

xlate per-session permit tcp any6 any4

xlate per-session permit tcp any6 any6

xlate per-session permit udp any4 any4 eq domain

xlate per-session permit udp any4 any6 eq domain

xlate per-session permit udp any6 any4 eq domain

xlate per-session permit udp any6 any6 eq domain

ПРИМЕЧАНИЕ. В ASA версии 9.x ключевое слово конфигурации «any4» означает ВЕСЬ IPv4 трафик, а ключевое слово «any6» означает ВЕСЬ IPv6 трафик. Если вы используете ключевое слово «any», это означает ВЕСЬ трафик IPv4 и IPv6.

- Multi-Session PAT: Multi-session PAT, использует тайм-аут PAT, по умолчанию 30 секунд, прежде чем разрывать преобразование и, следовательно, соединение. Multi-Session PAT применим для трафика VoIP, H323, SIP и Skinny. Поэтому всякий раз, когда у вас есть такой трафик в вашей сети, рекомендуется запретить Per-Session PAT, чтобы использовать Multi-Session PAT.

Пример:

Предположим, у нас есть сервер VoIP (или H323, сервер SIP и т. д.) в нашей сети (с IP 10.10.10.10), и мы хотим отключить Per-Session PAT для этого сервера. Вот как это сделать:

ASA(config)# xlate per-session deny tcp any4 10.10.10.10 eq 1720

ASA(config)# xlate per-session deny udp any4 10.10.10.10 range 1718 1719

Приведенная выше конфигурация создает правило запрета для трафика H.323 для сервера 10.10.10.10, поэтому он использует multi-session PAT.