Настройка Cisco ASA. Урок 2.7. Настройка Identity NAT

Версии Cisco ASA до версии 8.3

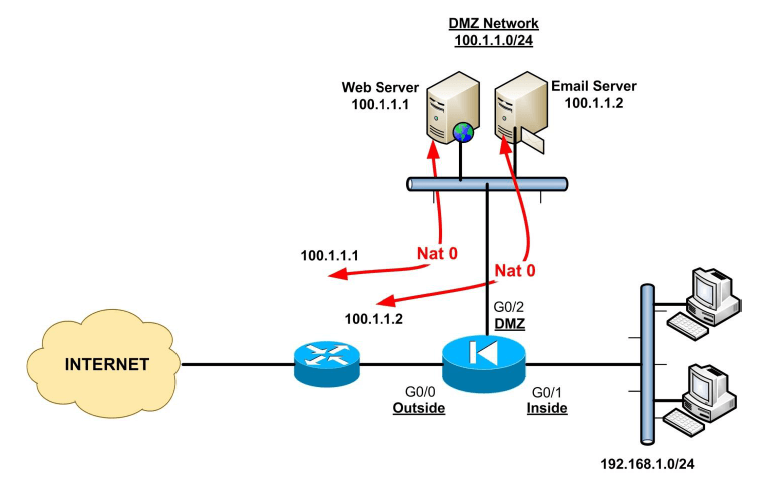

Стоит упомянуть другой тип механизма NAT, называемый Identity NAT (или nat 0). Если вы включили nat-control на своем брандмауэре, обязательно, чтобы все пакеты, проходящие через устройство безопасности, соответствовали правилу трансляции (правила nat / global или static nat). Если мы хотим, чтобы некоторые хосты (или целые сети) могли проходить через брандмауэр без трансляции, то необходимо использовать команду nat 0. Это создает прозрачное отображение (transparent mapping.). Если на интерфейсе используется Identity NAT, IP-адреса на этом интерфейсе преобразуются сами в себя на всех интерфейсах с более низким уровнем безопасности.

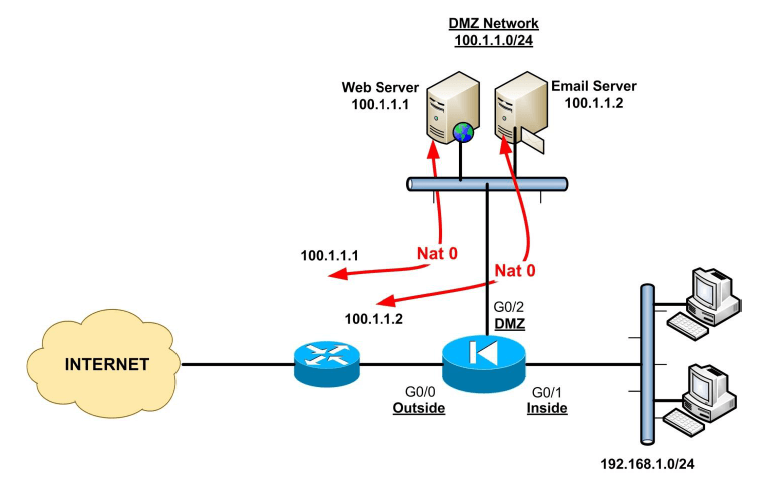

Предположим, что нашей сети DMZ присвоен общедоступный диапазон IP-адресов (100.1.1.0/24). Это означает, что серверы, расположенные в DMZ, имеют публичные IP-адреса, настроенные на их сетевых картах. Поэтому нам не нужно переводить реальные IP-адреса DMZ в сопоставленные глобальные адреса.

ciscoasa(config)# nat (DMZ) 0 100.1.1.0 255.255.255.0

Вам по-прежнему необходимо иметь ACL на внешнем интерфейсе, чтобы пользователи из Интернета могли подключаться к серверам DMZ.

Другой способ настроить Identity NAT – использовать статический NAT, как показано ниже:

ciscoasa(config)# static (DMZ , outside) 100.1.1.0 100.1.1.0 netmask 255.255.255.0

Cisco ASA версии 8.3 и новее

Чтобы настроить Identity NAT в версии 8.3 и новее:

ciscoasa(config)# object network identity_nat_range

ciscoasa(config-network-object)# subnet 100.1.1.0 255.255.255.0

ciscoasa(config)# object network dmz_network

ciscoasa(config-network-object)# subnet 100.1.1.0 255.255.255.0

ciscoasa(config-network-object)# nat (DMZ , outside) static identity_nat_range

Другой пример с одним хостом:

ciscoasa(config)# object network no_nat

ciscoasa(config-network-object)# host 100.1.1.1

ciscoasa(config-network-object)# nat (DMZ , outside) static 100.1.1.1

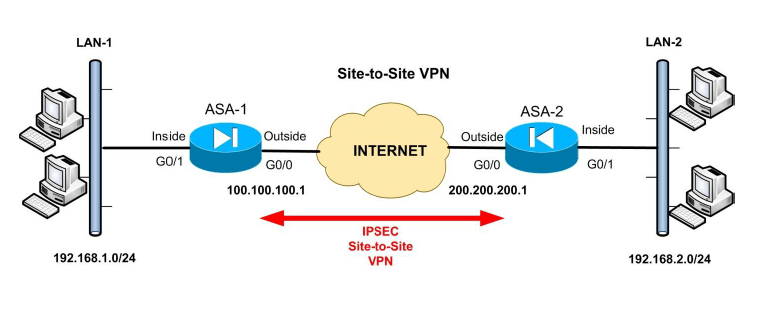

Identity NAT, используемый для конфигураций VPN

Версии Cisco ASA до 8.3

Один важный вопрос, который следует рассмотреть, – это случай использования NAT на брандмауэре, когда также настроен IPSEC VPN. Поскольку IPSEC не работает с NAT, нам необходимо исключить трафик, шифруемый IPSEC, из операции NAT. Для этого мы можем использовать команду “nat 0”. Хотя мы рассмотрим этот метод более подробно позже, давайте кратко поговорим о нем здесь.