Настройка Cisco ASA. Урок 2. Настройка трансляции сетевых адресов.

В этом уроке мы поговорим об очень важном механизме безопасности, который имеет отношение к трансляции IP-адресов (сокрытие адресов), его различных типах и о том, как брандмауэр обрабатывает механизмы трансляции. Начиная с версии 8.3 Cisco ASA и более поздних, конфигурация преобразования сетевых адресов (NAT) была полностью переработана для обеспечения большей гибкости. В этом уроке мы рассмотрим сетевую трансляцию для версий до 8.3, а также для версий 8.3 и новее.

ПРИМЕЧАНИЕ. Конфигурация NAT в версиях ASA 9.x такая же, как в версиях 8.3 и 8.4.

2.1 Обзор преобразования сетевых адресов (NAT)

Истощение публичного адресного пространства IPv4 заставило интернет-сообщество задуматься об альтернативных способах адресации сетевых хостов. Таким образом, NAT был создан для преодоления этих проблем, возникших с расширением Интернета.

Некоторые из преимуществ использования NAT в IP-сетях следующие:

- NAT помогает смягчить истощение глобальных общедоступных IP-адресов.

- Сети могут использовать внутреннее пространство частных адресов RFC 1918.

- NAT повышает безопасность, скрывая топологию внутренней сети и адресацию.

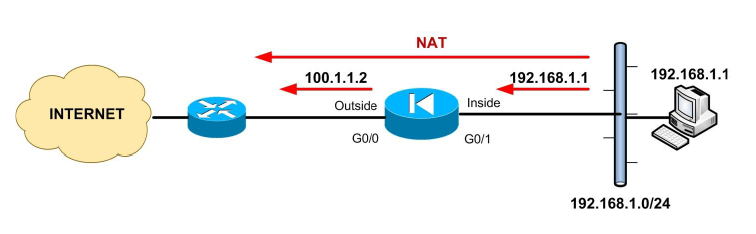

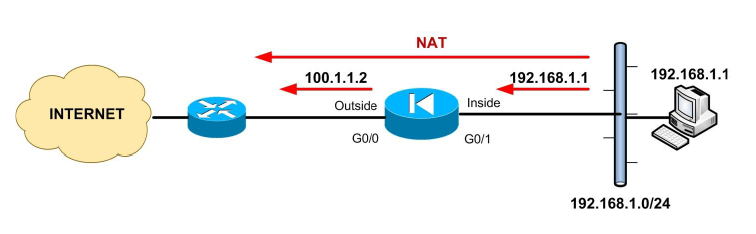

На рисунке ниже показана базовая топология с «внутренней» сетью, для которой межсетевой экран ASA выполняет операцию NAT, чтобы преобразовать «внутренний» адрес во «внешний» адрес, тем самым скрывая внутренний диапазон IP-адресов. Обратите внимание, что преобразование обычно применяется к «исходному» IP-адресу пакетов.

Выше приведен пример динамического NAT, который всегда используется для исходящего трафика, то есть трафика из внутренней сети (более высокий уровень безопасности) во внешнюю сеть (более низкий уровень безопасности). На рисунке выше трафик от хоста с частным IP-адресом 192.168.1.1 преобразуется в общедоступный маршрутизируемый адрес 100.1.1.2 для маршрутизации в интернет. Теперь ответные пакеты из интернета обратно на наш внутренний хост будут иметь в качестве адреса назначения IP 100.1.1.2, для которого брандмауэр уже установил правило трансляции. Затем брандмауэр преобразует публичный адрес 100.1.1.2 обратно в 192.168.1.1 и доставляет его на внутренний хост. Команды “nat” и “global” работают вместе (версии до 8.3) для создания правил трансляции, которые позволяют вашей внутренней сети использовать любую схему IP-адресации и в то же время оставаться скрытой от внешнего мира.

Давайте рассмотрим некоторые термины, которые будут использоваться в этом уроке:

- Реальный IP-адрес/Интерфейс: Настоящий IP-адрес – это адрес, который фактически настроен на хосте (неизмененный адрес). Из приведенного выше примера диаграммы реальный IP-адрес – 192.168.1.1, а реальный интерфейс – это внутренний интерфейс ASA.

- Сопоставленный IP-адрес/Интерфейс: сопоставленный IP-адрес – это адрес, на который преобразуется настоящий адрес. В приведенном выше примере диаграммы отображаемый IP-адрес – 100.1.1.2, а отображаемый интерфейс – это внешний интерфейс ASA.

Межсетевые экраны Cisco ASA поддерживают четыре типа преобразования адресов:

- Динамическая трансляция NAT: переводит исходные адреса на интерфейсах с более высоким уровнем безопасности в диапазон (или пул) IP-адресов на менее безопасном интерфейсе для исходящих соединений. Команда «nat» определяет, какие внутренние хосты будут переведены, а команда «global» (версии ASA до 8.3) определяет пул адресов (сопоставленные адреса) на исходящем интерфейсе. Динамический NAT используется только для исходящей связи.

- Динамическая трансляция адресов портов (PAT): это также называется трансляцией «многие-к-одному». Группа реальных IP-адресов сопоставляется с одним IP-адресом, используя уникальный исходный порт этого адреса.

- Статический NAT-трансляция: обеспечивает постоянное, один-к-одному сопоставления адресов между реальным IP-адресом и сопоставленным IP-адресом. Реальный IP-адрес должен находиться на более высоком интерфейсе безопасности, а сопоставленный IP-адрес-на более низком интерфейсе безопасности. При наличии соответствующего списка управления доступом (ACL) статический NAT позволяет хостам на менее защищенном интерфейсе (например, Интернет) получать доступ к хостам на интерфейсе более высокой безопасности (например, веб-сервер на DMZ), не раскрывая фактический IP-адрес хоста на интерфейсе более высокой безопасности. Статический NAT используется для двунаправленной связи.

- Identity NAT: Identity NAT позволяет транслировать реальный IP-адрес самому себе, по сути, в обход NAT. Identity NAT полезен в конфигурации VPN, где нам нужно исключить VPN-трафик из операции NAT.