Настройка Cisco ASA. Урок 1.

Описание режимов доступа и команды, связанные с работой устройств безопасности Cisco ASA.

В этом уроке описываются режимы доступа и команды, связанные с работой устройств безопасности Cisco ASA. Мы предполагаем, что вы знаете, как подключиться к устройству с помощью консольного кабеля (синий плоский кабель с RJ-45 на одном конце и последовательным интерфейсом DB-9 на другом конце) и программного обеспечения эмуляции терминала (например, HyperTerminal или Putty), и как использовать базовый интерфейс командной строки.

1. Режимы доступа к устройству безопасности.

Устройство безопасности Cisco (PIX или ASA) имеет четыре основных режима административного доступа:

Режим монитора: отображает запрос monitor>.

Специальный режим, позволяющий обновлять образ по сети или восстанавливать пароль. Находясь в режиме монитора, вы можете вводить команды, чтобы указать местоположение TFTP-сервера и расположение образа программного обеспечения или файла двоичного образа восстановления пароля для загрузки. Вы входите в этот режим, нажимая клавиши «Break» или «ESC» сразу после включения прибора.

Непривилегированный режим: отображение подсказки>. Доступно при первом доступе к устройству. Если устройство представляет собой Cisco PIX серии 500, запрос непривилегированного режима – это pixfirewall>, а если устройство – это новая серия Cisco ASA 5500, запрос – ciscoasa> Этот режим обеспечивает ограниченный просмотр устройства безопасности. Вы не можете ничего настроить в этом режиме. Чтобы начать настройку, первая команда, которую вам нужно знать, – это команда enable. Введите enable и нажмите Enter. Первоначальный пароль пуст, поэтому нажмите Enter еще раз, чтобы перейти к следующему режиму доступа (привилегированный режим).

ciscoasa>enable Непривилегированный режим

password: Введите здесь пароль (изначально пустой)

ciscoasa# Привилегированный режим

Привилегированный режим: отображается подсказка #. Позволяет вам изменить текущие настройки. В этом режиме также работает любая непривилегированная команда. В этом режиме вы можете увидеть текущую конфигурацию, используя команду show running–config. Тем не менее, вы не можете ничего настроить, пока не войдете в режим конфигурации. Вы получаете доступ к режиму конфигурации с помощью команды configure terminal из привилегированного режима.

Режим конфигурации: в этом режиме отображается запрос (config)#. Позволяет изменять все параметры конфигурации системы. Используйте команду exit из каждого режима, чтобы вернуться в предыдущий режим.

ciscoasa> enable Непривилегированный режим

password: Введите здесь пароль (изначально пустой)

ciscoasa# configure terminal Привилегированный режим

ciscoasa(config)# Режим конфигурации

ciscoasa(config)# exit Возврат в привилегированный режим

ciscoasa# exit Выход из привилегированного режима

ciscoasa>

Режим (config) # иногда называют режимом глобальной конфигурации. Некоторые команды настройки из этого режима переходят в режим, специфичный для команды, и подсказка изменяется соответственно. Например, команда интерфейса входит в режим настройки интерфейса, как показано ниже:

ciscoasa(config)# interface GigabitEthernet0/1

ciscoasa(config-if)# Настройка параметров интерфейса

2. Управление файлами

В этом уроке описывается система управления файлами в устройстве безопасности. Каждое устройство ASA содержит флэш-память, а также оперативную память, которая используется для хранения текущей конфигурации.

Просмотр и сохранение вашей конфигурации

В устройствах безопасности Cisco есть два экземпляра конфигурации:

- running-configuration ( хранится в RAM)

- startup-configuration (хранится в Flash)

Первый (running–configuration) – это тот, который в данный момент работает на устройстве, и он хранится в оперативной памяти брандмауэра. Вы можете просмотреть эту конфигурацию, набрав (в привилегированном режиме):

ciscoasa # show running-config

Любая команда, которую вы вводите в брандмауэре, записывается непосредственно в running-config и немедленно вступает в силу. Поскольку running-config записывается в оперативную память, при потере питания устройство теряет также любые изменения конфигурации, которые не были сохранены ранее.

Чтобы сохранить текущую запущенную конфигурацию, используйте команду:

ciscoasa # copy run start

или

ciscoasa # write memory

Две приведенные выше команды копируют файл running-config в файл startup-config.

Как уже упоминалось выше, startup-configuration-это резервная конфигурация запущенного устройства. Он хранится во флэш-памяти, поэтому не теряется при перезагрузке устройства. Кроме того, startup-configuration-это та, которая загружается при загрузке устройства. Чтобы просмотреть сохраненную startup-configuration, введите show startup-config.

3. Управление программным обеспечением ASA Image

Образ ASA – это в основном операционная система устройства. Это похоже на IOS, используемую в маршрутизаторах Cisco. Когда мы говорим о версии программного обеспечения ASA 8.x, 9.x и т. д., мы имеем в виду версию программного обеспечения образа.

Образ ASA – это сжатый двоичный файл, который предварительно установлен на флэш-памяти устройства. Образ распаковывается в ОЗУ при загрузке устройства. Например, имя файла образа ASA выглядит как «asa911-k8.bin».

Чтобы скопировать новый файл образа в ASA (например, для обновления существующей версии программного обеспечения), выполните следующие действия:

Шаг 1. Настройте TFTP-сервер

Сначала скопируйте файл образа ASA на компьютер сервера TFTP. Предположим, что у нас уже есть TFTP-сервер, расположенный во внутренней сети с IP-адресом 192.168.1.10.

Шаг 2: скопируйте файл образа из TFTP во флэш-память ASA.

ciscoasa# copy tftp flash

Address or name of remote host []? 192.168.1.10

Source filename []?asa911-k8.bin

Destination filename [asa911-k8.bin]? Нажмите Enter

Accessing tftp://192.168.1.10/asa911-k8.bin …….

Шаг 3. Установите новый файл образа как файл системы загрузки.

ciscoasa#config term

ciscoasa(config)# boot system flash:/asa911-k8.bin

ciscoasa(config)# write memory

После перезагрузки устройства новый образ программного обеспечения будет asa911-k8.bin.

4. Процедура восстановления пароля

Если по какой-либо причине вы заблокированы в устройстве ASA и не помните пароль для входа в систему, вам необходимо выполнить процедуру восстановления пароля, описанную ниже:

Шаг 1: Подключите консольный кабель к ASA . Выключите и снова включите устройство.

Шаг 2: Нажмите и удерживайте клавишу «ESC» на клавиатуре, пока устройство не перейдет в режим ROMMON. В этом режиме отображается следующая подсказка:

rommon #1>

Шаг 3: Теперь нам нужно изменить «регистр конфигурации», который представляет собой специальный регистр, контролирующий загрузку устройства и т. д.

rommon #1>confreg

Устройство безопасности отображает текущее значение регистра конфигурации и спрашивает, хотите ли вы изменить это значение. Ответьте “нет”, когда появится подсказка.

Current Configuration Register: 0x00000011

Configuration Summary:

boot TFTP image, boot default image from Flash on netboot failure

Do you wish to change this configuration? y/n [n]: n

Шаг 4: Теперь мы должны вручную изменить значение confreg на 0x41, что означает, что устройство будет игнорировать загрузочную конфигурацию при загрузке. Затем перезагрузите устройство.

rommon #2>confreg 0x41

rommon #3>boot

Шаг 5: Теперь ASA проигнорирует свою загрузочную конфигурацию и загрузится без запроса пароля.

ciscoasa>enable

Password: <Нажмите Enter>

ciscoasa#

Шаг 6: Скопируйте файл загрузочной конфигурации (startup configuration) в рабочую конфигурацию (running configuration).

ciscoasa# copy startup-config running-config

Destination filename [running-config]? <Нажмите Enter>

Шаг 7: Теперь настройте новый пароль привилегированного уровня (enable password), а также сбросьте регистр конфигурации до исходного значения (0x01).

ciscoasa#conf term

ciscoasa(config)#enable password strongpass

ciscoasa(config)# config-register 0x01

ciscoasa(config)# wr mem

Шаг 8: Перезагрузите прибор. Теперь вы сможете войти в систему с новым паролем.ciscoasa(config)# reload

5. Уровни безопасности

В этом уроке описывается концепция уровней безопасности, используемая в устройстве межсетевого экрана ASA.

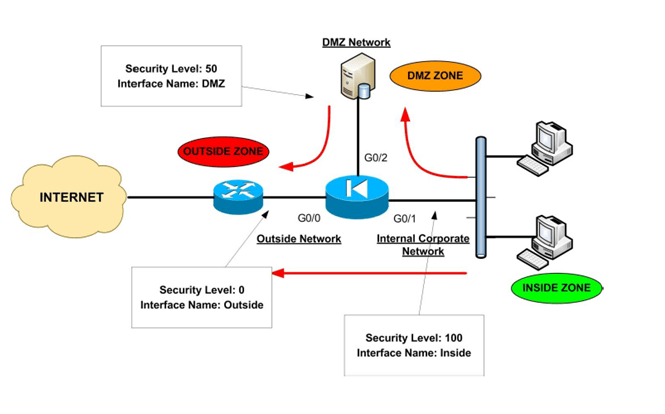

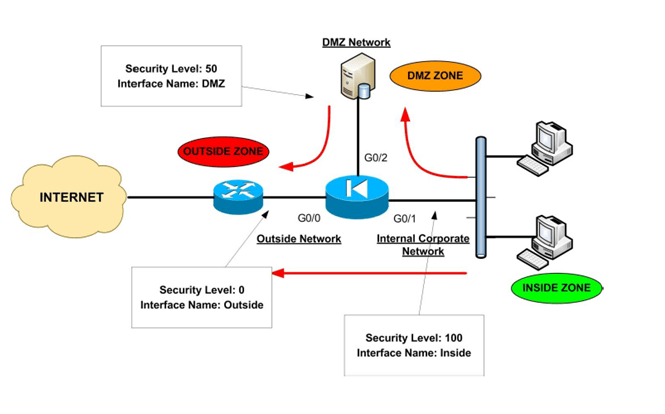

Уровень безопасности назначается интерфейсам (физическим или логическим субинтерфейсам) и в основном представляет собой число от 0 до 100, обозначающее степень доверия интерфейса по отношению к другому интерфейсу на устройстве. Чем выше уровень безопасности, тем более надежным считается интерфейс (и, следовательно, сеть, подключенная за ним) по сравнению с другим интерфейсом. Поскольку каждый интерфейс межсетевого экрана представляет определенную сеть (или зону безопасности), используя уровни безопасности, мы можем назначать «уровни доверия» нашим зонам безопасности. Основное правило для уровней безопасности состоит в том, что интерфейс (или зона) с более высоким уровнем безопасности может получить доступ к интерфейсу с более низким уровнем безопасности. С другой стороны, интерфейс с более низким уровнем безопасности не может получить доступ к интерфейсу с более высоким уровнем безопасности без явного разрешения правила безопасности (список управления доступом – ACL).

Примеры уровней безопасности

Давайте рассмотрим несколько примеров уровней безопасности:

- Уровень безопасности 0 (Security Level 0:): это самый низкий уровень безопасности, который по умолчанию назначается «Внешнему» («Outside»)интерфейсу брандмауэра. Это наименее надежный уровень безопасности и должен быть назначен в соответствии с сетью (интерфейсом), чтобы мы не хотели, чтобы он имел доступ к нашим внутренним сетям. Этот уровень безопасности обычно назначается интерфейсу, подключенному к Интернету. Это означает, что каждое устройство, подключенное к Интернету, не может иметь доступа к какой-либо сети за брандмауэром, если это явно не разрешено правилом ACL.

- Уровни безопасности от 1 до 99 (Security Level 1-99): эти уровни безопасности могут быть назначены зонам безопасности периметра (например, зона DMZ, зона управления, зона серверов баз данных и т. д.).

- Уровень безопасности 100 (Security Level 100): это наивысший уровень безопасности, который по умолчанию назначается «Внутреннему» («Inside») интерфейсу брандмауэра. Это самый надежный уровень безопасности, который должен быть назначен в соответствии с сетью (интерфейсом), к которой мы хотим применить максимальную защиту со стороны устройства безопасности. Этот уровень безопасности обычно назначается интерфейсу, соединяющему внутреннюю корпоративную сеть за ним.

На диаграмме выше показан типичный пример назначения уровней безопасности в сети с внутренними, внешними и DMZ зонами. В этих уроках мы будем обозначать межсетевой экран Cisco символом «Электрический диод». Как видите, внутренняя корпоративная сеть подключена к интерфейсу с наивысшим уровнем безопасности (интерфейс G0/1 с уровнем безопасности 100), который также называется «Inside». Имя интерфейса «Inside» по умолчанию дается интерфейсу с наивысшим уровнем безопасности. Кроме того, интерфейс, обращенный к ИНТЕРНЕТУ (G0/0), называется «Внешний» и ему назначается уровень безопасности 0. Также создается зона периметра (DMZ) с уровнем безопасности 50. Красные стрелки на диаграмме представляют поток трафика. Как видите, внутренняя зона может иметь доступ как к DMZ, так и к внешним зонам (уровень безопасности 100 может свободно получать доступ к уровням безопасности 50 и 0). Зона DMZ может получить доступ только к внешней зоне (уровень безопасности 50 может получить доступ к уровню 0), но не к внутренней зоне. Наконец, внешняя зона не может получить доступ ни к внутренней, ни к демилитаризованной зоне.

В приведенном выше примере описывается поведение межсетевых экранов Cisco ASA по умолчанию. Мы можем переопределить поведение по умолчанию и разрешить доступ с более низких уровней безопасности на более высокие уровни безопасности с помощью статического NAT (только при необходимости) и списков контроля доступа, как мы увидим в следующих уроках этой серии лекций.

Правила для потока трафика между уровнями безопасности

- Трафик с более высокого уровня безопасности на более низкий уровень безопасности: разрешить ВЕСЬ трафик, исходящий с более высокого уровня безопасности, если это специально не ограничено списком управления доступом (ACL). Если на устройстве включен NAT-Control, то между интерфейсами с высоким уровнем безопасности должна существовать пара трансляции nat/global. ПРИМЕЧАНИЕ. Команда «Global» не поддерживается в версиях ASA 8.3 и позже.

- Трафик с более низкого уровня безопасности на более высокий уровень безопасности: отбросить ВЕСЬ трафик, если это специально не разрешено ACL. Если на устройстве включен NAT-Control, то между интерфейсами с высоким и низким уровнем безопасности должен быть статический NAT.

- Трафик между интерфейсами с одинаковым уровнем безопасности: по умолчанию это не разрешено, если вы не настроите команду same-security-traffic permit inter-interface (ASA версии 7.2 и позже).

6. Базовая конфигурация межсетевого экрана

Следующие команды конфигурации представляют собой основные шаги для настройки устройства безопасности с нуля:

ШАГ 1. Настройте пароль привилегированного уровня (enable password)

По умолчанию пароль для доступа к брандмауэру ASA отсутствует, поэтому первым шагом перед тем, как делать что-либо еще, является настройка пароля привилегированного уровня, который потребуется для последующего доступа к устройству. Настройте это в режиме конфигурации:

ciscoasa(config)# enable password mysecretpassword

ШАГ 2. Включите удаленное управление из командной строки

Вы можете получить удаленный доступ к устройству безопасности для управления через интерфейс командной строки (CLI), используя Telnet или SSH, и для графического веб-управления с использованием HTTPS (управление ASDM). Рекомендуется использовать SSH для управления через интерфейс командной строки, поскольку вся связь с межсетевым экраном будет зашифрована, по сравнению с использованием Telnet, который не зашифрован. Чтобы включить SSH на брандмауэре, нам нужно сначала создать имя пользователя / пароль для аутентификации, затем сгенерировать ключи шифрования (ключи RSA), а также указать IP-адрес хоста / сети управления.

! Создайте имя пользователя «ciscoadmin» с паролем «adminpassword» и используйте это ЛОКАЛЬНОЕ (LOCAL) имя пользователя для аутентификации для соединений SSH. Privilege 15 – это самый высокий уровень привилегий для пользователя.

ciscoasa(config)#username ciscoadmin password adminpassword privilege 15

ciscoasa(config)#aaa authentication ssh console LOCAL

! Создайте 1024-битную пару ключей RSA для межсетевого экрана, которая требуется для SSH.

ciscoasa(config)# crypto key generate rsa modulus 1024

Keypair generation process begin. Please wait…

ciscoasa(config)#

! Укажите хосты, которым разрешено подключаться к устройству безопасности.

ciscoasa(config)#ssh 10.1.1.1 255.255.255.255 inside

ciscoasa(config)#ssh 200.200.200.1 255.255.255.255 outside

ШАГ 3. Настройте имя хоста межсетевого экрана

Имя хоста по умолчанию для устройств Cisco ASA – ciscoasa, а для устройства Cisco PIX – pixfirewall. Рекомендуется настроить уникальное имя хоста для нового брандмауэра, чтобы его можно было отличить от других брандмауэров, которые могут быть у вас в сети.

ciscoasa(config)# hostname FW

FW(config)#

Обратите внимание, как приглашение CLI изменилось на новое имя хоста, которое вы только что настроили.

ШАГ 4: Настройка команд интерфейса

Интерфейсы Cisco ASA пронумерованы как GigabitEthernet0/0, GigabitEthernet0/1, GigabitEthernet0/2 и т. д. (Для модели Cisco ASA 5510 интерфейсы пронумерованы как Etherne0/0, Ethernet0/1 и т. д.). Команда «Interface» переведет вас в специальный режим конфигурации для указанного вами интерфейса (режим конфигурации интерфейса), а затем позволит вам настроить другие подкоманды интерфейса внутри режима интерфейса. Для Cisco ASA 5505 команды интерфейса настраиваются в режиме «Interface Vlan Х».

ciscoasa(config)# interface GigabitEthernet0/1

ciscoasa(config–if)# //Настройка подкоманд для интерфейса//

Для Cisco ASA 5505:

ciscoasa(config)# interface Vlan [номер vlan]

ciscoasa(config–if)# //Настройка подкоманд для интерфейса//

Абсолютно необходимые sub-команды интерфейса, которые необходимо настроить для передачи трафика через интерфейс, следующие:

- nameif “interface name”: присваивает имя интерфейсу.

- ip address “ip_address” “subnet_mask”: назначает IP-адрес интерфейсу

- security-level “number 0 to 100”: назначает уровень безопасности интерфейсу

- no shutdown: по умолчанию все интерфейсы отключены, поэтому включите их.

На приведенном ниже листинге конфигурации показаны все необходимые интерфейсные подкоманды:

ciscoasa(config)# interface GigabitEthernet0/1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip address 10.0.0.1 255.255.255.0

ciscoasa(config-if)# security-level 100 // По умолчанию “ inside” интерфейс-это sec-level 100

ciscoasa(config-if)# no shutdown

ciscoasa(config)# interface GigabitEthernet0/0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip address 10.1.1.1 255.255.255.0

ciscoasa(config-if)# security-level 0 //По умолчанию “ outside” интерфейс-это sec-level 0

ciscoasa(config-if)# no shutdown

ШАГ 5: Настройте NAT Control по мере необходимости (это для версий ниже 8.3)

Еще один важный шаг настройки – nat-control. NAT (преобразование сетевых адресов) было обязательной конфигурацией в старых межсетевых экранах Cisco PIX (PIX версии 6.x), но с межсетевыми экранами ASA это не так. Nat-Control (который по умолчанию отключен) указывает, будет ли устройство безопасности принудительно скрывать адреса (т. Е. Преобразование адресов) для ВСЕГО трафика, переходящего с высокого уровня безопасности на более низкий. Если вы останетесь с конфигурацией по умолчанию (т. Е. Nat-control отключен), это позволит вам применить NAT (скрытие адреса) только к выбранному трафику по мере необходимости. Если вы включаете nat-control (с помощью команды: asa (config) # nat-control), тогда вы ДОЛЖНЫ иметь правило NAT для ВСЕГО трафика, проходящего от интерфейса с высоким уровнем безопасности к интерфейсу с более низким уровнем безопасности. Правило NAT должно соответствовать соответствующей команде «global» (подробнее о NAT позже). При конфигурации по умолчанию (nat-control отключен) ASA передает трафик между интерфейсами без необходимости настраивать какие-либо операторы NAT. Вам просто нужно иметь соответствующие списки контроля доступа, примененные к каждому интерфейсу, чтобы обеспечить соблюдение политик потока трафика. ПРИМЕЧАНИЕ. Начиная с версии ASA 8.3 и позже, команды «nat-control» и «global» больше не поддерживаются.

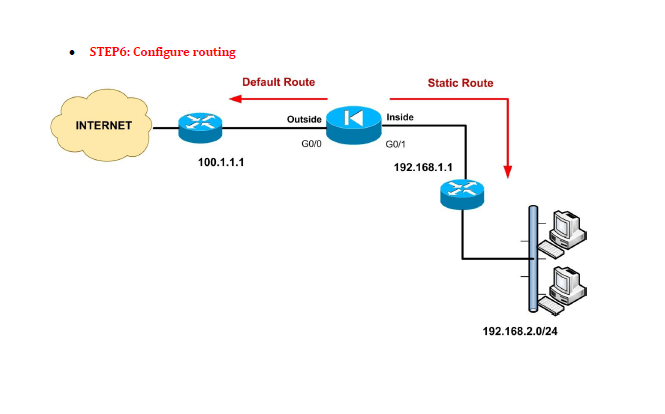

Маршрутизация – важный шаг для настройки, в противном случае брандмауэр не будет знать, как отправлять трафик по назначению. В приведенном выше примере показана только default и статическая маршрутизации, хотя протоколы динамической маршрутизации (RIP, OSPF, EIGRP) также могут быть настроены. Рекомендуется использовать только default –ную маршрутизацию или статическую маршрутизацию и избегать динамических протоколов в небольших сетях. Однако протоколы динамической маршрутизации на ASA также полезны в больших и сложных сетях. Подробнее о протоколах динамической маршрутизации – в следующих уроках.