2.1.4 Программное обеспечение виртуальных частных сетей (VPN)

Структура VPN. Классификация VPN. Технология построения виртуальной частной сети — протоколы IPSec, SSL. Примеры VPN.

Частные сети используются организациями для соединения с удаленными сайтами и с другими организациями. Частные сети состоят из каналов связи, арендуемых у различных телефонных компаний и поставщиков услуг интернета. Эти каналы связи характеризуются тем, что они соединяют только два объекта, будучи отделенными от другого трафика, так как арендуемые каналы обеспечивают двустороннюю связь между двумя сайтами. Частные сети обладают множеством преимуществ.

- Информация сохраняется в секрете.

- Удаленные сайты могут осуществлять обмен информацией незамедлительно.

- Удаленные пользователи не ощущают себя изолированными от системы, к которой они осуществляют доступ.

К сожалению, этот тип сетей обладает одним большим недостатком – высокой стоимостью. Использование частных сетей – очень дорогое удовольствие. Используя менее скоростные каналы связи, можно сэкономить деньги, но тогда удаленные пользователи начнут замечать недостаток в скорости, и некоторые из указанных выше преимуществ станут менее очевидными.

С увеличением числа пользователей интернета многие организации перешли на использование виртуальных частных сетей (VPN). Виртуальные частные сети обеспечивают многие преимущества частных сетей за меньшую цену. Тем не менее, с внедрением VPN появляется целый ряд вопросов и опасностей для организации. Правильно построенная виртуальная частная сеть может принести организации большую пользу. Если же VPN реализована некорректно, вся информация, передаваемая через VPN, может быть доступна из интернета.

Определение виртуальных частных сетей

Итак, мы намереваемся передавать через интернет секретные данные организации без использования арендуемых каналов связи, по-прежнему принимая все меры для обеспечения конфиденциальности трафика. Каким же образом нам удастся отделить свой трафик от трафика остальных пользователей глобальной сети? Ответом на этот вопрос является шифрование.

В интернете можно встретить трафик любого типа. Значительная часть этого трафика передается в открытом виде, и любой пользователь, наблюдающий за этим трафиком, сможет его распознать. Это относится к большей части почтового и веб-трафика, а также сеансам связи через протоколы telnet и FTP. Трафик Secure Shell (SSH) и Hypertext Transfer Protocol Secure (HTTPS) является шифруемым трафиком, и его не сможет просмотреть пользователь, отслеживающий пакеты. Тем не менее, трафик типа SSH и HTTPS не образует виртуальную частную сеть VPN.

Виртуальные частные сети обладают несколькими характеристиками.

- Трафик шифруется для обеспечения защиты от прослушивания.

- Осуществляется аутентификация удаленного сайта.

- Виртуальные частные сети обеспечивают поддержку множества протоколов.

- Соединение обеспечивает связь только между двумя конкретными абонентами.

Так как SSH и HTTPS не способны поддерживать несколько протоколов, то же самое относится и к реальным виртуальным частным сетям. VPN-пакеты смешиваются с потоком обычного трафика в интернете и существуют отдельно по той причине, что данный трафик может считываться только конечными точками соединения.

Рассмотрим более детально каждую из характеристик VPN. Выше уже говорилось о том, что трафик VPN шифруется для защиты от прослушивания. Шифрование должно быть достаточно мощным, чтобы можно было гарантировать конфиденциальность передаваемой информации на тот период, пока она будет актуальна. Пароли имеют срок действия, равный 30 дням (подразумевается политика изменения пароля через каждые 30 дней); однако секретная информация может не утрачивать своей ценности на протяжении долгих лет. Следовательно, алгоритм шифрования и применение VPN должны предотвратить нелегальное дешифрование трафика на несколько лет.

Вторая характеристика заключается в том, что осуществляется аутентификация удаленного сайта. Эта характеристика может требовать аутентификацию некоторых пользователей на центральном сервере либо взаимную аутентификацию обоих узлов, которые соединяет VPN. Используемый механизм аутентификации контролируется политикой. Политика может предусмотреть аутентификацию пользователей по двум параметрам или с использованием динамических паролей. При взаимной аутентификации может потребоваться, чтобы оба сайта демонстрировали знание определенного общего секрета (под секретом подразумевается некоторая информация, заранее известная обоим сайтам), либо могут потребоваться цифровые сертификаты.

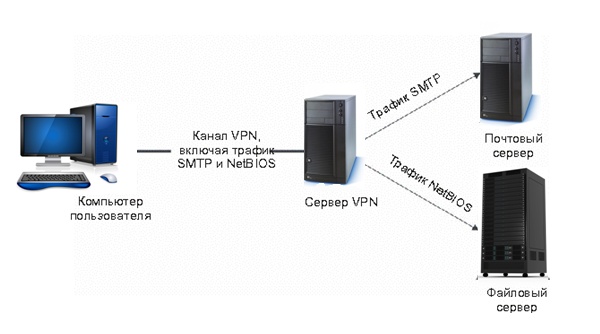

Виртуальные частные сети обеспечивают поддержку различных протоколов, в особенности на прикладном уровне. Например, удаленный пользователь может использовать протокол SMTP для связи с почтовым сервером, одновременно используя NetBIOS для соединения с файловым сервером. Оба указанных протокола могут работать через один и тот же цикл связи или канал VPN

VPN соединяет два конкретных объекта, образуя таким образом уникальный канал связи между двумя абонентами. Каждая из конечных точек VPN может единовременно поддерживать несколько соединений VPN с другими конечными точками, однако каждая из точек является отдельной от других, и трафик разделяется посредством шифрования.

Виртуальные частные сети, как правило, подразделяются на два типа: пользовательские VPN и узловые VPN. Различие между ними заключается в методе использования, а не в способе отделения трафика каждым из двух типов сетей. В оставшейся части данной лекции будет детально рассказываться о каждом из типов VPN.

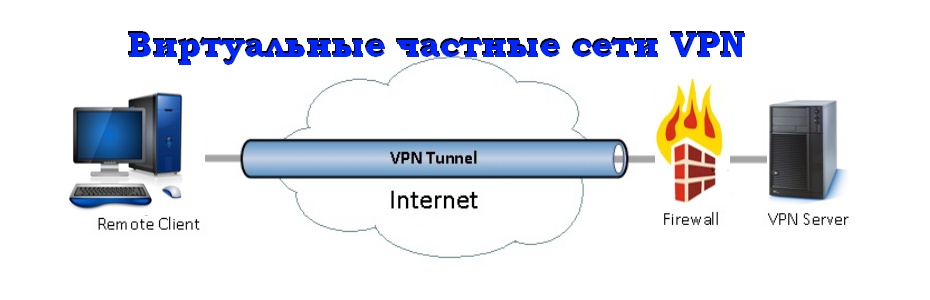

Развертывание пользовательских виртуальных частных сетей

Пользовательские VPN представляют собой виртуальные частные сети, построенные между отдельной пользовательской системой и узлом или сетью организации. Часто пользовательские VPN используются сотрудниками, находящимися в командировке или работающими из дома. Сервер VPN может являться межсетевым экраном организации либо быть отдельным VPN-сервером. Пользователь подключается к интернету через телефонное подключение к локальному поставщику услуг, через канал DSL или кабельный модем и инициирует VPN-соединение с узлом организации через интернет.

Узел организации запрашивает у пользователя аутентификационные данные и, в случае успешной аутентификации, позволяет пользователю осуществить доступ ко внутренней сети организации, как если бы пользователь находился внутри узла и физически располагался внутри сети. Очевиден тот факт, что скорость сетевого соединения будет ограничиваться скоростью подключения пользователя к интернету.

Пользовательские VPN позволяют организациям ограничивать доступ удаленных пользователей к системам или файлам. Это ограничение должно базироваться на политике организации и зависит от возможностей продукта VPN.

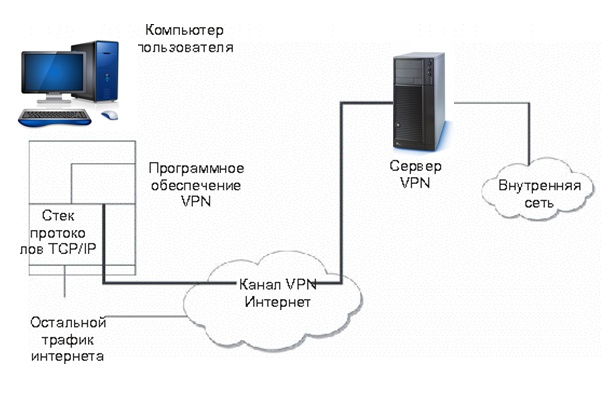

В то время как пользователь имеет VPN-соединение с внутренней сетью организации, он также может соединяться и работать с интернетом или выполнять другие действия как обычный пользователь интернета. Сеть VPN поддерживается отдельным приложением на компьютере пользователя.

Преимущества пользовательских VPN

Пользовательские VPN обладают двумя основными преимуществами:

- Сотрудники, находящиеся в командировке, могут осуществлять доступ к электронной почте, файлам и внутренним системам в любое время без необходимости в осуществлении дорогостоящих междугородних и международных телефонных вызовов для соединения с серверами.

- Сотрудники, работающие из дома, могут осуществлять доступ к службам сети, как и сотрудники, работающие в организации, без аренды дорогостоящих выделенных каналов.

Оба эти преимущества можно приписать к экономии денежных средств. Экономия может заключаться в отказе от использования дорогостоящих междугородних и международных соединений, арендуемых каналов связи или в выполнении сотрудниками задач по администрированию серверов, принимающих входящие телефонные соединения. Домашние пользователи с DSL или кабельными модемами могут добиться увеличения скорости при использовании линий телефонной связи со скоростями 56 Кбит/с. Все больше гостиничных номеров оборудуются соединениями для доступа в сеть, поэтому для пользователей, находящихся в поездке, создаются все условия для высокоскоростного доступа в сеть.

Проблемы, связанные с пользовательскими VPN

Правильное использование пользовательских VPN может снизить затраты организации, но пользовательские VPN не являются решением всех возможных проблем. При их использовании имеют место значительные риски, связанные с безопасностью, и проблемы реализации, с которыми приходится считаться.

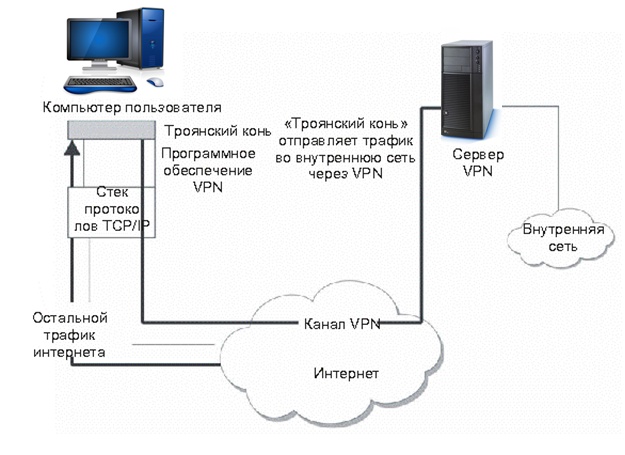

Возможно, самой большой проблемой безопасности при использовании VPN сотрудником является одновременное соединение с другими сайтами интернета. Как правило, программное обеспечение VPN на компьютере пользователя определяет, должен ли трафик передаваться через VPN, либо его необходимо отправить на какой-либо другой сайт в открытом виде. Если на компьютер пользователя была произведена атака с использованием “троянского коня”, возможно, что некий внешний нелегальный пользователь использует компьютер сотрудника для подключения к внутренней сети организации (см. рис. 3). Атаки данного типа осуществляются довольно сложно, но они совершенно реальны.

Пользовательские VPN требуют такого же внимания к вопросам, связанным с управлением пользователями, как и внутренние системы. В некоторых случаях пользователи VPN могут быть привязаны к идентификаторам пользователей в домене Windows NT или Windows 2000 или к другой системе централизованного управления пользователями. Эта возможность упрощает управление пользователями, однако администраторам по-прежнему следует сохранять бдительность и следить за тем, каким пользователям требуется удаленный VPN-доступ, а каким – нет.

Управление пользовательскими VPN

Управление пользовательскими VPN, главным образом, заключается в управлении пользователями и их компьютерами. При разделении сотрудников необходимо выполнять соответствующие процедуры по управлению пользователями.

Разумеется, на компьютерах пользователей должны устанавливаться правильные версии программного обеспечения VPN и реализовываться соответствующие конфигурации. Если компьютеры принадлежат организации, это программное обеспечение является стандартным компонентом для каждого компьютера. Если организация разрешает сотрудникам использовать VPN со своих домашних компьютеров, ей понадобится увеличить общий уровень поддержки этих пользователей, так как различные компьютеры и поставщики услуг интернета могут требовать наличие различных конфигураций.

Развертывание узловых сетей VPN

Узловые виртуальные частные сети используются организациями для подключения к удаленным узлам без применения дорогостоящих выделенных каналов или для соединения двух различных организаций, между которыми необходима связь для осуществления информационного обмена, связанного с деятельностью этих организаций. Как правило, VPN соединяет один межсетевой экран или пограничный маршрутизатор с другим аналогичным устройством (см. рис. 4).

Чтобы инициировать соединение, один из узлов осуществляет попытку передать трафик другому узлу. Вследствие этого на обоих противоположных узлах соединения VPN инициируется VPN. Оба конечных узла определяют параметры соединения в зависимости от политик, имеющихся на узлах. Оба сайта будут аутентифицировать друг друга посредством некоторого общего предопределенного секрета либо с помощью сертификата с открытым ключом. Некоторые организации используют узловые VPN в качестве резервных каналов связи для арендуемых каналов.

Преимущества узловых VPN

Как и в случае с пользовательскими VPN, основным преимуществом узловой VPN является экономичность. Организация с небольшими, удаленными друг от друга офисами может создать виртуальную частную сеть, соединяющую все удаленные офисы с центральным узлом (или даже друг с другом) со значительно меньшими затратами. Сетевая инфраструктура также может быть применена значительно быстрее, так как в удаленных офисах могут использоваться локальные ISP для каналов ISDN или DSL.

На базе политики организации могут быть разработаны правила, определяющие, каким образом удаленные сайты будут подключаться к центральному сайту или друг к другу. Если узловая VPN предназначена для соединения двух организаций, то на доступ ко внутренним сетям и компьютерным системам могут налагаться строгие ограничения.

Проблемы, связанные с узловыми VPN

Узловые VPN расширяют периметр безопасности организации, добавляя новые удаленные узлы или даже удаленные организации. Если уровень безопасности удаленного узла невелик, VPN может позволить злоумышленнику получить доступ к центральному узлу и другим частям внутренней сети организации. Следовательно, необходимо применять строгие политики и реализовывать функции аудита для обеспечения безопасности организации в целом. В случаях, когда две организации используют узловую VPN для соединения своих сетей, очень важную роль играют политики безопасности, установленные по обе стороны соединения. В данной ситуации обе организации должны определить, какие данные могут передаваться через VPN, а какие – нет, и соответствующим образом настроить политики на своих межсетевых экранах.

Аутентификация узловых VPN также является важным условием для обеспечения безопасности. При установке соединения могут использоваться произвольные секреты, но один и тот же общий секрет не должен использоваться для более чем одного соединения VPN. Если предполагается использовать сертификаты с открытыми ключами, необходимо создать процедуры для поддержки изменения и отслеживания срока действия сертификатов.

Как и в случае с пользовательскими VPN, сервер VPN должен поддерживать дешифрование и шифрование VPN-трафика. Если уровень трафика высок, сервер VPN может оказаться перегруженным. В особенности это относится к ситуации, когда межсетевой экран является VPN-сервером, и имеет место интернет-трафик большого объема.

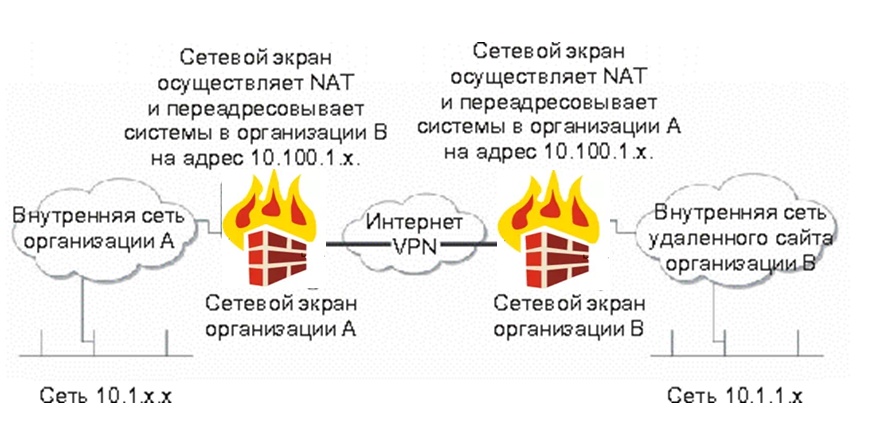

Наконец, необходимо обдумать вопросы, связанные с адресацией. Если узловая VPN используется внутри одной организации, в ней необходимо наличие одинаковой схемы адресации для всех узлов. В данном случае адресация не представляет какой-либо сложности. Если же VPN используется для соединения двух различных организаций, необходимо предпринять меры для предупреждения любых конфликтов, связанных с адресацией. На рисунке 5 отражена возникшая конфликтная ситуация. Здесь обе организации используют части одного и того же частного адресного пространства (сеть 10.1.1.x).

Очевидно, что схемы адресации будут конфликтовать друг с другом, и маршрутизация трафика не будет функционировать. В данном случае каждая сторона соединения VPN должна выполнять трансляцию сетевых адресов и переадресовывать системы другой организации на их собственную схему адресации (см. рис. 6).

Управление узловыми VPN

При осуществлении контроля над маршрутизацией могут понадобиться дополнительные функции по управлению. На маршрутизаторах внутренних сетей потребуется создать маршруты к удаленным сайтам. Эти маршруты, наряду с управлением схемой адресации, должны четко документироваться во избежание непреднамеренного удаления маршрутов в процессе управления маршрутизатором.

Понятие стандартных технологий функционирования VPN

Сеть VPN состоит из четырех ключевых компонентов:

- Сервер VPN.

- Алгоритмы шифрования.

- Система аутентификации.

- Протокол VPN.

Эти компоненты реализуют соответствие требованиям по безопасности, производительности и способности к взаимодействию. То, насколько правильно реализована архитектура VPN, зависит от правильности определения требований. Определение требований должно включать в себя следующие аспекты.

Количество времени, в течение которого необходимо обеспечивать защиту информации.

- Число одновременных соединений пользователей.

- Ожидаемые типы соединений пользователей (сотрудники, работающие из дома или находящиеся в поездке).

- Число соединений с удаленным сервером.

- Типы сетей VPN, которым понадобится соединение.

- Ожидаемый объем входящего и исходящего трафика на удаленных узлах.

- Политика безопасности, определяющая настройки безопасности.

При разработке системы также может оказаться полезным указать дополнительные требования, связанные с местоположением сотрудников, находящихся в поездке (имеются в виду узлы в других организациях или в номерах отелей), а также типы служб, которые будут работать через VPN.

Сервер VPN

Сервер VPN представляет собой компьютер, выступающий в роли конечного узла соединения VPN. Данный сервер должен обладать характеристиками, достаточными для поддержки ожидаемой нагрузки. Большая часть производителей программного обеспечения VPN должна предоставлять рекомендации по поводу производительности процессора и конфигурации памяти, в зависимости от числа единовременных VPN-соединений. Следует обеспечить наличие системы с соответствующими параметрами, а также позаботиться о ее дальнейшей модернизации.

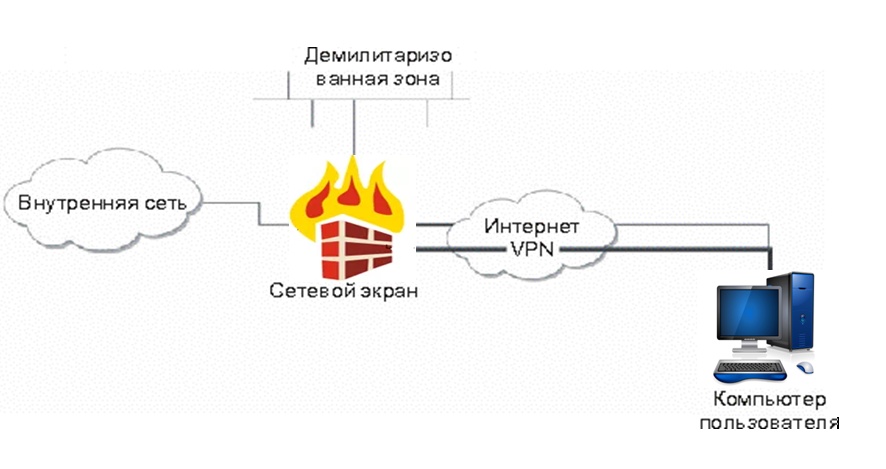

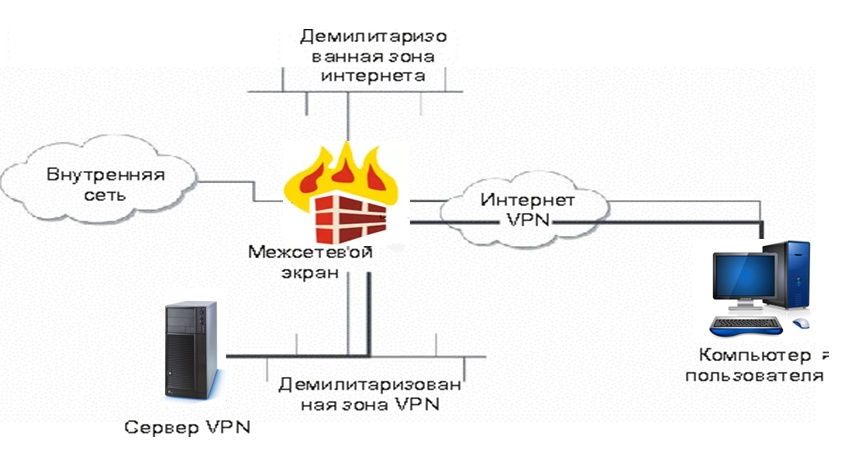

VPN-сервер должен быть расположен в сети. Сервер может быть межсетевым экраном или пограничным маршрутизатором (см. рис. 7), что упрощает размещение VPN-сервера. В качестве альтернативы сервер может являться и отдельной системой. В этом случае сервер должен быть расположен в выделенной демилитаризованной зоне (DMZ) (см. рис. 8). В идеальном случае демилитаризованная зона VPN должна содержать только VPN-сервер и быть отдельной от DMZ интернета, содержащей веб-серверы и почтовые серверы организации. Причиной является то, что VPN-сервер разрешает доступ ко внутренним системам авторизованным пользователям и, следовательно, должен рассматриваться как объект с большей степенью доверия, нежели почтовые и веб-серверы, доступ к которым может быть осуществлен лицами, не пользующимися доверием. Демилитаризованная зона VPN защищается набором правил межсетевого экрана и разрешает передачу только того трафика, который требует VPN.

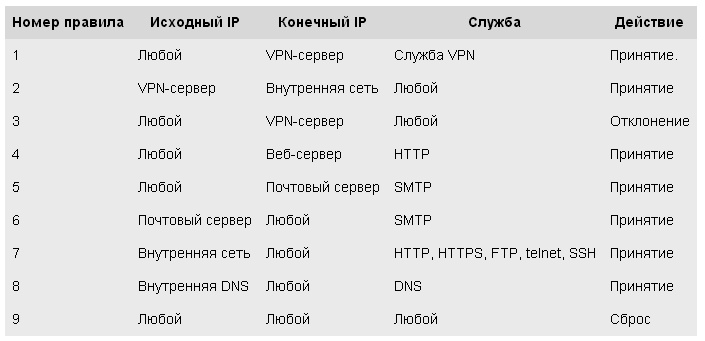

Правила политики межсетевого экрана для демилитаризованной зоны VPN определены в табл. 1. Здесь содержатся правила, необходимые для демилитаризованной зоны интернета и демилитаризованной зоны VPN.

Правила 1, 2 и 3 относятся к демилитаризованной зоне VPN. Правило 1 позволяет клиентам VPN осуществлять доступ к серверу VPN с использованием любой службы, требуемой программным обеспечением VPN. Правило 2 разрешает VPN-серверу осуществлять маршрутизацию этих соединений во внутреннюю сеть. Правило 3 исключает соединение демилитаризованной зоны интернета с демилитаризованной зоной VPN, изолируя демилитаризованную зону VPN от систем в DMZ интернета, пользующихся меньшим доверием.

Алгоритмы шифрования

Алгоритм шифрования, используемый в VPN, должен быть стандартным мощным алгоритмом шифрования . Возникает вопрос: какая же система шифрования самая лучшая? Вообще, все стандартные и мощные алгоритмы могут эффективно использоваться при построении VPN. Различные производители отдают предпочтение различным алгоритмам, в зависимости от ограничений реализации продукта, аспектов, связанных с лицензированием, и предпочтений по программированию. Приобретая программный пакет VPN, следует выслушать комментарии специалистов и убедиться в том, что производитель использует мощный алгоритм шифрования.

Следует заметить, что выбор алгоритма не имеет принципиального значения, если он будет стандартным и в достаточной степени мощным. Гораздо больше влияет на общий уровень безопасности реализация системы. Неправильно реализованная система может сделать бесполезным самый мощный алгоритм шифрования. Приняв во внимание сказанное выше, давайте изучим риски, связанные с использованием VPN. Для того чтобы получить доступ к информации, передаваемой через VPN, злоумышленник должен:

- захватить весь сеанс соединения, т. е. разместить устройство прослушивания между противоположными концами соединения в том месте, через которое должен передаваться весь трафик VPN;

- использовать большие вычислительные мощности и большое количество времени для перехвата ключа с помощью грубой силы и для дешифрования трафика.

Злоумышленнику гораздо проще использовать имеющуюся уязвимость на компьютере пользователя либо украсть портативный компьютер, например, в аэропорту. Если информация не представляет собой особой важности, в VPN можно использовать любой широко распространенный, мощный алгоритм шифрования.

Система аутентификации

Третьим компонентом архитектуры VPN является система аутентификации. Как уже говорилось ранее, система аутентификации VPN должна быть двухфакторной. Пользователи могут проходить аутентификацию с использованием того, что они знают, того, что у них есть или с помощью данных о том, кем они являются. При использовании пользовательских VPN отдается предпочтение первым двум вариантам.

Хорошей комбинацией средств аутентификации являются смарт-карты в паре с персональным идентификационным номером или паролем. Производители программного обеспечения, как правило, предоставляют организациям на выбор несколько систем аутентификации. В данном перечне присутствуют ведущие производители смарт-карт.

Протокол VPN

Протокол VPN определяет, каким образом система VPN взаимодействует с другими системами в интернете, а также уровень защищенности трафика. Если рассматриваемая организация использует VPN только для внутреннего информационного обмена, вопрос о взаимодействии можно оставить без внимания. Однако если организация использует VPN для соединения с другими организациями, собственные протоколы использовать, скорее всего, не удастся. В разговоре об алгоритме шифрования было упомянуто, что внешние окружающие факторы могут оказывать большее влияние на безопасность системы, чем алгоритм шифрования. Протокол VPN оказывает влияние на общий уровень безопасности системы. Причиной этому является тот факт, что протокол VPN используется для обмена ключами шифрования между двумя конечными узлами. Если этот обмен не защищен, злоумышленник может перехватить ключи и затем расшифровать трафик, сведя на нет все преимущества VPN.

При соединении рекомендуется использовать стандартные протоколы. В настоящее время стандартным протоколом для VPN является IPSec. Этот протокол представляет собой дополнение к IP, осуществляющее инкапсуляцию и шифрование заголовка TCP и полезной информации, содержащейся в пакете. IPSec также поддерживает обмен ключами, удаленную аутентификацию сайтов и согласование алгоритмов (как алгоритма шифрования, так и хэш-функции). IPSec использует UDP-порт 500 для начального согласования, после чего используется IP-протокол 50 для всего трафика. Для правильного функционирования VPN эти протоколы должны быть разрешены.

Типы систем VPN

Теперь, после обсуждения функционирования сетей VPN, давайте рассмотрим непосредственное применение VPN внутри организации. Помимо вопросов, связанных с политикой и управлением, организации нужно выбрать тип приобретаемой системы VPN. На момент написания данной книги можно выделить три типа VPN-построителей:

- аппаратные системы;

- программные системы;

- веб-системы.

Аппаратные системы

Аппаратные системы VPN, как правило, базируются на аппаратной платформе, используемой в качестве VPN-сервера. На этой платформе выполняется программное обеспечение производителя, а также, возможно, некоторое специальное программное обеспечение, предназначенное для улучшения возможностей шифрования. В большинстве случаев для построения VPN на системе удаленного пользователя необходимо наличие соответствующего программного обеспечения. Аппаратные платформы также могут использоваться для построения межузловых VPN, хотя это зависит от производителя оборудования.

Аппаратная система VPN имеет два преимущества.

- Скорость. Оборудование, как правило, оптимизировано для поддержки VPN, посредством чего обеспечивается преимущество в скорости по сравнению с компьютерными системами общего назначения. За счет этого достигается возможность поддержки большего числа одновременных VPN-соединений.

- Безопасность. Если аппаратная платформа специально разработана для приложения VPN, из ее системы удалены все лишние программы и процессы. За счет этого снижается степень подверженности атакам по сравнению с компьютерной системой общего назначения, в которой работают другие процессы. Это не значит, что компьютер общего назначения не может быть должным образом защищен. Как правило, использование компьютера общего назначения требует дополнительных усилий по настройке безопасности.

Программные системы

Программные VPN работают на компьютерных системах общего назначения. Они могут быть установлены на выделенной для VPN системе либо совместно с другим программным обеспечением, таким как межсетевой экран. При загрузке программного обеспечения необходимо обеспечить достаточную мощность аппаратной платформы для поддержки VPN. Так как VPN-продукт устанавливается на компьютеры, имеющиеся в организации, руководство организации должно позаботиться о соответствии компьютеров предъявляемым требованиям.

Программные VPN-системы могут использоваться таким же образом, как и аппаратные системы. Существует программное обеспечение для поддержки пользовательских и узловых VPN.

Веб-системы

Главным недостатком большинства пользовательских систем VPN является потребность в установке программного обеспечения на систему-клиент. Бесспорно, что программное обеспечение, которое устанавливалось на клиентские системы, увеличивало объем работ по управлению пользовательскими VPN. Более того, клиентское программное обеспечение во многих случаях не работало должным образом с некоторыми приложениями, загруженными на компьютер-клиент. Это обстоятельство повышало стоимость поддержки и приводило к тому, что многие организации стали устанавливать на специально выделенные компьютеры только программное обеспечение VPN.

Указанные проблемы привели к тому, что некоторые производители VPN стали рассматривать веб-браузеры в качестве VPN-клиентов и реализовывать этот подход на практике. Он заключается в том, что пользователь с помощью браузера подключается к VPN через SSL. SSL обеспечивает шифрование трафика, а подтверждение подлинности пользователя выполняется с помощью средств аутентификации, встроенных в систему. Для предоставления пользователю необходимых услуг используется несколько различных механизмов. Среди них можно выделить надстройки браузера и виртуальные машины Java.

В то время как стоимость поддержки и обслуживания несомненно ниже, на момент написания этой книги ни одна из бесклиентных систем VPN не обеспечивает полную функциональность. Этим сетям VPN присущи ограничения, заключающиеся в наборе используемых приложений и методе подключения пользователей к внутренним системам. Организациям следует рассматривать вариант использования таких систем, так как это снижает затраты на обслуживание, однако необходимо учитывать непосредственные требования пользователей и согласовать их с ограничениями, имеющимися в системах.

Определение различий между типами VPN

На предприятии принято решение использовать VPN, в результате чего установлен VPN-построитель. Необходимо составить оценочный отчет о методах шифрования, протоколах туннелирования и аспектах безопасности, связанных с приложениями, которые могут использовать VPN, такими как средства передачи голоса и видеоданных через службы IP (видеоконференции, усовершенствованные и измененные функции PBX) и средства удаленного хранения/резервирования и восстановления. Обязательно ли шифрование данных в каждом из случаев?

Для каждого из приложений следует выяснить следующее.

- Какой тип VPN лучше использовать для приложения – межузловую или пользовательскую VPN?

- Где расположены конечные узлы VPN? Каким опасностям могут подвергаться эти конечные узлы?

- Налагают ли конечные узлы или пользователи приложения какие-либо дополнительные требования к механизму аутентификации, связанному с VPN?

- Определите соответствующие приложению механизмы аутентификации.

- Отследите информацию во время передачи. Является ли она открытой для перехвата или прослушивания? Если да, определите, обеспечивает ли используемый механизм шифрования должный уровень защиты информации.

Добавить комментарий